Cómo lograr una gestión eficiente de ciberseguridad en la era de ataques sofisticados.

Por: Félix Negrón

Una de las preguntas más importantes de negocio que se hacen los CEO’s es cómo mitigar los riesgos de ciberataques si los sistemas de defensa tradicionales (Sistemas operativos, antivirus, firewalls y SIEMs) han sido sobrepasados sistemáticamente por ciberataques sofisticados.

A nivel global, se puede constatar cómo los ciberataques vulneran todo tipo de empresas, como los casos recientes de Colonial Pipeline, Microsoft, Solarwinds, Ensambladoras de vehículos, etc.

Todos los países presentan puntos críticos vulnerables, como por ejemplo:

- Hospitales

- Bancos e instituciones financieras

- Generadores de energía eléctrica

- Plantas de purificación de agua potable

- Telecomunicaciones

- Oleoductos

- Empresas de manufactura

- Laboratorios farmacéuticos

- Otros según el giro económico local

Los ciberataques sofisticados han crecido en tecnología, alcance e impacto en los últimos cinco años, manteniendo un alarmante ritmo de crecimiento a nivel mundial de tal forma que para el 2021 se espera que los daños por este delito asciendan a más de seis billones de dólares.

En marzo de 2021, Jerome Powel, Presidente de la Reserva Federal de los Estados Unidos, dijo que está más preocupado por el riesgo de un ciberataque a gran escala que por otra crisis financiera como la del 2008. Según indicó, los riesgos son cambiantes siendo los ciberataques los más importantes a gestionar.

Ejemplos de ataques recientes:

Universal Health Services:

Este ciberataque se dio de costa a costa en los Estados Unidos y meses después del ataque la empresa informó sobre un “impacto desfavorable”, estimado antes de impuestos, de US $67 millones como resultado de un ciberataque que provocó el cierre de la red en todas sus instalaciones en Estados Unidos.

El sistema de salud atribuye la mayor parte del impacto desfavorable a la pérdida de ingresos operativos relacionada con la disminución de la actividad de los pacientes.

Dada la interrupción de los procedimientos operativos estándar en sus instalaciones, cierta actividad de los pacientes, incluido el tráfico de ambulancias y los procedimientos electivos programados en hospitales de cuidados intensivos, se desviaron a las instalaciones de la competencia.

Colonial Pipeline

Un ransomware, vinculado al grupo DarkSide, afectó las redes de Colonial Pipeline luego de haber sobrepasado los sistemas de seguridad como Firewalls y antivirus.

El objeto del ataque fue requerir una recompensa para que la empresa pudiera retomar el control de sus operaciones.

El ataque detuvo temporalmente todas las operaciones del oleoducto y afectó algunos de los sistemas de tecnología de la información. Mientras se aplicaba una solución definitiva, una de sus líneas quedó operando bajo controles manuales.

Ataque perpetrado explotando debilidades de Fortinet:

Según fuentes del FBI, los hackers de APT, sobrepasaron la seguridad de entidades de gobierno explotando vulnerabilidades del firewall de última generación de Fortinet.

Al menos en mayo de 2021, un grupo de actores de APT sobrepasaron la seguridad del firewall de próxima generación, denominado NGFW-Fortigate.

Después de obtener acceso al servidor de la organización gubernamental local, los actores avanzados de amenazas persistentes (APT) por sus siglas en inglés, se movieron lateralmente a través de la red y crearon nuevas cuentas de usuario de controlador de dominio, servidor y estación de trabajo que imitaban las ya existentes.

Los actores de APT están apuntando activamente a una amplia gama de víctimas en múltiples sectores, lo que indica que la actividad se centra en explotar vulnerabilidades en lugar de dirigirse a sectores específicos”, agregó el FBI.

Microsoft TEAMS

Atacantes sofisticados utilizaron una falla en la seguridad de Microsoft TEAMS para obtener privilegios de acceso a usuarios de correo electrónico, TEAMS, One drive, Share point y otros servicios que ofrece este fabricante.

Los atacantes obtuvieron información de los correos electrónicos de colaboradores de tal forma que podían enviar y recibir información utilizando sus cuentas.

¿Por qué los sistemas tradicionales sucumben ante los ataques sofisticados?

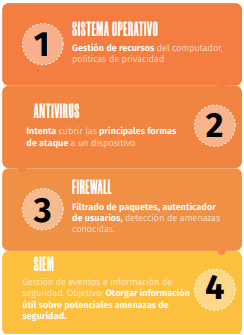

En principio se debe considerar el diseño original y propósito de los sistemas tradicionales de defensa:

Ninguno de ellos fue diseñado con el objetivo de detener en tiempo real un ciberataque sofisticado sino mas bien optimizar el uso de los recursos de tecnología o la autenticación de usuarios.

El problema radica fundamentalmente en la insistencia de pretender mitigar los ataques sofisticados con las mismas herramientas del pasado que han demostrado ampliamente que no pueden ni contener, ni neutralizar este tipo de ciberataques.

Es necesario entonces considerar tecnologías de 5to nivel de madurez de ciberseguridad.

Cómo neutralizar ciberataques sofisticados con sistemas del 5to nivel de madurez

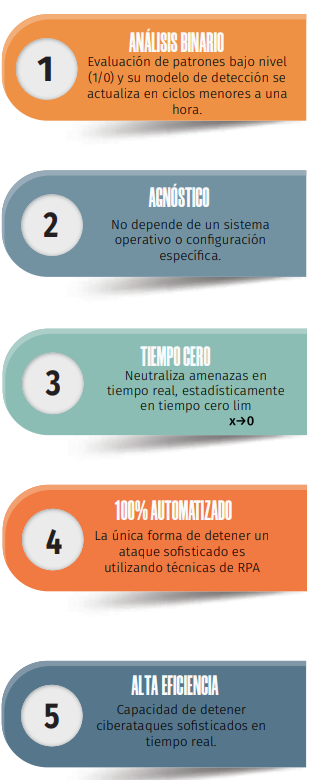

Las tecnologías basadas en modelos de detección en tiempo cero son las únicas que han demostrado ser efectivas para detener ciberataques sofisticados. Aunque se estima que este tipo de tecnologías es utilizado por menos del 10% de empresas a nivel mundial, lo cual explica la razón por la cual este tipo de crimen sigue creciendo exponencialmente.

No obstante, este tipo de tecnología ya es utilizada por gobiernos, empresas globales, ciudades inteligentes y múltiples empresas privadas.

El crecimiento de este tipo de tecnología está comenzando a notarse en el mercado y se espera que alcance su auge en los próximos tres años. Su velocidad de crecimiento dependerá totalmente del ritmo en que las empresas reconozcan su vulnerabilidad ante ciberataques sofisticados y decidan aplicar soluciones totalmente robotizadas para anular estos riesgos.

A continuación, un resumen de sus principales características:

Conclusiones:

- Los ciberataques no son necesariamente un problema exclusivo de tecnología, esta problemática debe tratarse en conjunto con la gestión de riesgos, continuidad de operaciones, gestión y crecimiento del negocio (RM &. BCP).

- Contar con una protección del 5to nivel de ciberseguridad puede ser un diferenciador importante para el éxito de la empresa.

- En la era digital se deben usar tecnologías de punta, no orientadas a actualizar los sistemas tradicionales de defensa que ya han demostrado su ineficacia, sino más bien, a la nueva tecnología de detección y neutralización en tiempo cero que ofrece únicamente el 5to nivel de madurez de ciberseguridad.

- La reputación está en juego:

- 46% de las organizaciones sufrieron daño reputacional después de un ciberataque

- 19% de las instituciones sufrieron daño de marca por ataques perpetrados a terceras partes

- El 60% de las PYMES cierran en los próximos seis meses luego de ser vulneradas

- Las empresas vulneradas presentan importantes mermas en su volumen de negocios

- Efectos de los ciberataques

- Pérdidas financieras

- Pérdida de productividad

- Responsabilidades legales

- Fuga de información a competidores

- Problemas de continuidad del negocio y continuidad de operaciones

La decisión de protegerse contra ciberataques sofisticados es una decisión de negocio dado que afecta directamente la continuidad de operaciones y rentabilidad de la empresa.

La solución eficaz, radica en utilizar los sistemas adecuados del 5to nivel de madurez de ciberseguridad que ya están disponibles en el mercado.