Cómo proteger a las instituciones de ciber-delitos.

Mejores prácticas de la industria y Ciberseguridad de 5 nivel

El año 2020 pasará a la historia como un año singular en cuanto a las variaciones de mercado y cambios en los hábitos de comportamiento de los usuarios de servicios financieros. Esto afecta a las instituciones sin distinguir su orientación de servicios o cantidad de puntos de servicio.

Da lo mismo si se trata de un banco, una cooperativa, una fintech o una pasarela de pagos. Todas estas instituciones vieron cómo sus proyecciones de negocios se desvanecieron ante la pandemia, mientras que por el contrario el fraude y los ciberataques crecieron de forma exponencial.

El fraude cibernético es ahora una de las tipologías con mayor crecimiento a nivel mundial. Los ciber-delincuentes encontraron la tormenta perfecta, al poder utilizar múltiples fachadas para defraudar todo tipo de instituciones y así mismo iniciar un ciclo de legitimación de capitales.

De acuerdo con la Interpol, las posibilidades de hacer dinero ilícito son aparentemente infinitas. Los delitos financieros se cometen desde personas individuales hasta operaciones a gran escala, orquestadas por bandas de crimen organizado. Dentro de estas tipologías, el fraude cibernético es la forma de fraude de mayor crecimiento a nivel mundial.

El fraude cibernético se puede definir, como cualquier delito que se lleve a cabo a través de un computador o bien que utilice información obtenida de forma indebida para apropiarse de fondos, información o activos de terceras personas.

Comúnmente los defraudadores buscan obtener acceso a la identidad de las víctimas, claves de acceso a sistemas financieros y a partir de allí utilizar sus fondos.

El acelerado cambio de comportamiento de los clientes y usuarios condujo al aumento de riesgos emergentes, como, por ejemplo:

- Validación de identidad en nuevos clientes durante el proceso de onboarding

- Autenticación de clientes en uso de servicios digitales

- Monitoreo de transacciones financieras

Para mitigar estos riesgos debe buscarse un adecuado balance entre experiencia del cliente, por ende, facilidad de uso de sistemas financieros y el consecuente proceso de autenticación.

Según el reporte global de ciberseguridad publicado por Cybersource, se deben tomar las siguientes consideraciones:

- Brindar una experiencia excepcional a los clientes genuinos

- Tener mecanismos sofisticados de reconocimiento del cliente para denegar el acceso a los servicios. Esto busca también minimizar los reclamos y contra cargos.

- Lograr que, para el cliente genuino, los procesos de autenticación sean lo más transparente posibles

A esto le llaman “The fraud management balancing act” lo cual es justamente lo que toda institución busca encontrar, aunque el problema puede ser más complejo dependiendo del tipo de tecnología que se tenga a disposición.

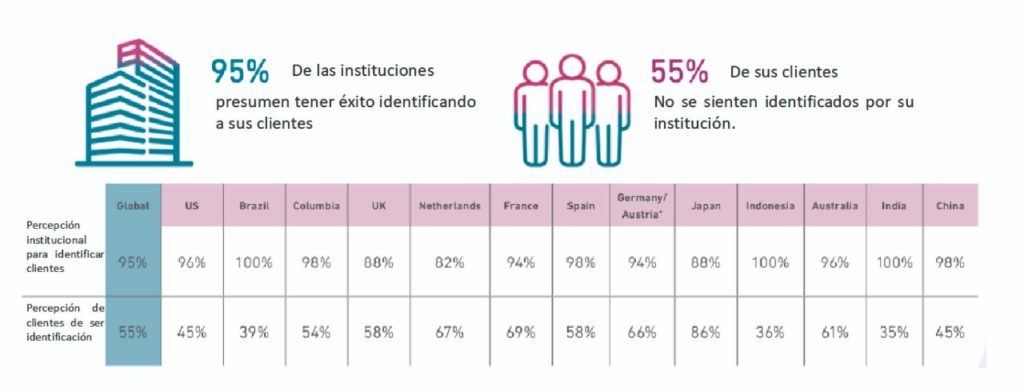

Otro problema mayor a este mencionado es cuando las instituciones asumen que tienen el control de autenticación de sus clientes. El reporte global de fraude e identificación muestra los siguientes resultados:

Al mismo tiempo que las instituciones presumen tener el control de la autentificación de su cliente, éstos se quejan de la alta fricción que sufren tratando de demostrar que son los dueños legítimos de sus recursos financieros.

A continuación, algunas ventajas que pueden obtenerse de los controles de ciberseguridad:

- Georreferenciación

- Características del dispositivo (device fingerprint)

- Tipo de red de conexión

- Mecanismos de validación biométrica

- Validación dinámica de la identidad en base a interacciones robotizadas con el cliente basado en metodologías de RPA.

Cuando se presentan operaciones no repetitivas, este modelo puede robustecer significativamente la certeza de la legitimidad del usuario.

Particularmente la acción robotizada de validación consiste en una interacción inmediata con el cliente, en condiciones de excepción, realizar un procedimiento de autenticación, que, al ser exitoso permita el flujo de las operaciones del cliente de una forma expedita.

Otro modelo que permite reducir significativamente los procesos de autenticación, agregando una doble ganancia, puede obtenerse al cambiar el sistema de uso de los fondos de “hágalo usted mismo” por aquel de “lo hago por usted”.

En el primer sistema, el cliente se conecta todos los meses a su institución financiera para realizar sus pagos y operaciones financieras que usualmente se repiten más del 80% de las veces.

En el modelo “lo hago por usted”, el cliente delega en la institución una lista de tareas de pagos o traslado de fondos de una forma programada incluyendo fechas y montos o bien las características de los proveedores de servicios donde se pague el saldo a una fecha específica. Con este simple cambio de enfoque, las instituciones pueden reducir su carga de monitoreo en más de un 60%.

Un problema subyacente al ciber-fraude, es el resguardo y confidencialidad de la información a lo interno de las instituciones mismo que está directamente relacionado con los mecanismos de ciberseguridad que la institución tenga a disposición.

Según el reporte de “Eficiencia en tecnologías de Ciberseguridad” publicado en el 2020, las intrusiones a los mecanismos de seguridad se han incrementado en un 67%, es decir, los atacantes han sido más exitosos en vulnerar los mecanismos de ciberseguridad y de acuerdo con el Foro Económico Mundial del 2020 el promedio de pérdida por institución alcanza los trece millones de dólares.

Para lograr una defensa efectiva contra los ciberataques deben tenerse en cuenta los siguientes tres elementos:

Estos elementos deben basarse en el hecho que el 90% de las personas de C-level entrevistadas indican que el mayor problema que se presenta es la ineficacia de sus sistemas de defensa ante el constante éxito que tienen los atacantes.

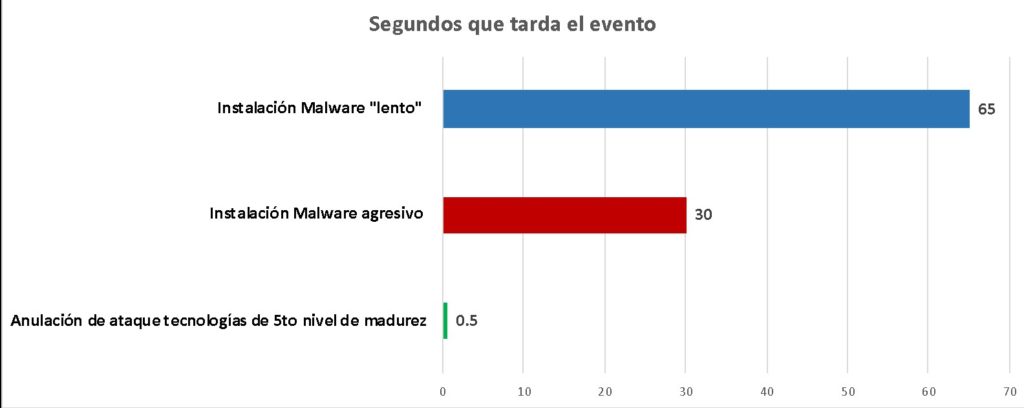

Actualmente los Ransomware más agresivos se instalan en un período de 30 segundos y los más lentos en 65 segundos. El problema se hace evidente cuando se considera que las tecnologías conocidas de Firewalls y Antivirus se basan en mecanismos de Machine Learning, lo que requiere un aprendizaje para reconocer amenazas, por tanto puede tomar desde horas hasta varios días y así prepararse para el siguiente ataque. Mientras tanto, el ataque en curso ya fue perpetrado.

Así mismo los SIEMs (security information and event management) no están diseñados para detener ataques sino para recopilar información para un estudio posterior.

Vale la pena acotar que los dispositivos de seguridad perimetral y de red anteriormente mencionados, son sumamente necesarios para la administración de la seguridad de usuarios y análisis de información a lo interno de la red, pero no fueron diseñados para enfrentar ataques sofisticados como los que la industria enfrenta actualmente.

La respuesta a esta problemática es acceder a herramientas que reaccionen en tiempo real ante amenazas de tecnologías emergentes. A continuación, una gráfica del desempeño requerido para detener estos ataques:

Las tecnologías del quinto nivel de madurez se basan en análisis de bajo nivel con reconocimiento inmediato de patrones de ataque. Esto usualmente se logra de dos formas:

- Contando con algoritmos de última generación para el reconocimiento de amenazas

- Actualización constante del modelo utilizando mecanismos de ingeniería de reversa

Conclusiones:

- En la primera parte del artículo se describió la problemática que tienen las instituciones en cuanto a la vinculación de clientes y la adecuada identificación de su identidad al requerir acceso a sus servicios financieros. Esto ocupa tecnologías que permitan establecer los rasgos demográficos y biométricos de las personas para tener un alto grado de certeza al ejecutar estos procedimientos.

- Un alto porcentaje de los esfuerzos para validar la identidad del cliente, se pueden resolver con mecanismos creativos y de mayor experiencia de servicio. De hecho, hay una tendencia en las instituciones a implementar “lo hago por usted”.

- La ciberseguridad aplicada al reconocimiento de dispositivos y características de entorno es muy útil aportando información que permite identificar patrones inusuales de comportamiento

- El tema de fondo de la seguridad de la información y protección institucional ante ataques sofisticados requiere un quinto nivel de madurez, ciencia que es relativamente reciente en el mercado y que es provista por empresas pioneras en el tema.

- Los ataques sofisticados exigen tecnologías que impidan su progreso en las primeras décimas de segundo de su incursión. Si se sobrepasa la barrera actual de treinta segundos (y disminuyendo en el tiempo) entonces la institución no tendrá defensa posible ante estos ataques.

- Raúl Castellanos

- Maestría en Administración de Empresas, UNIS Business School.

- Posgrado en gerencia de Marketing, Panamerican Business School.

- Ingeniería de Sistemas, Informática y ciencias de la computación, Universidad Francisco Marroquín.

- Global Partner Account Manager – Latinoamérica, Europa y Asia.

- Regional Sales Director – Latinoamérica.

- Gerente de soluciones para prevención de crimen financiero.